🚨 Alerta de Segurança: Entenda o Risco do Open Redirect

Olá, pessoal! 👋 Hoje vou falar sobre um tema importante para a segurança digital: a vulnerabilidade conhecida como Open Redirect (Redirecionamento Aberto). Esse é um problema sério que pode afetar tanto usuários comuns quanto empresas, e é crucial entender como ele funciona para se proteger. Vamos lá? 🛡️

🔍 O que é Open Redirect?

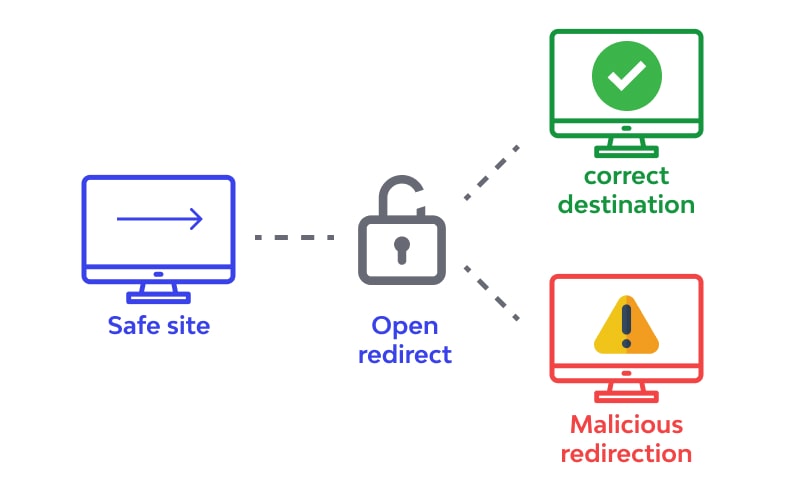

Open Redirect é uma falha de segurança que ocorre quando um site permite que um atacante redirecione os usuários para URLs maliciosas, usando um domínio confiável como "ponte". Isso pode ser explorado para golpes de phishing, distribuição de malware e outras atividades fraudulentas. 😱

💻 Como Funciona?

Imagine um site legítimo que tem um endpoint como este:

https://siteconfiavel.com/redirecionar?url=https://site-malicioso.com

Se o site não validar corretamente o parâmetro url, um atacante pode substituí-lo por qualquer link, enganando os usuários e ferramentas de segurança.

Exemplo de Exploração:

https://siteconfiavel.com/redirecionar?url=https://phishing.com

Nesse caso, o usuário é levado a um site de phishing, mas acredita estar seguro porque o redirecionamento partiu de um domínio confiável. 😨

⚠️ Riscos do Open Redirect

- Phishing: Atacantes podem criar páginas falsas para roubar dados sensíveis, como senhas e informações bancárias.

- Distribuição de Malware: Redirecionamentos podem levar a sites que instalam vírus ou outros programas maliciosos.

- Abuso de Reputação: Domínios confiáveis são usados para legitimar URLs maliciosas, enganando até sistemas de segurança.

🔐 Como se Proteger?

Se você é um desenvolvedor, trabalha com segurança da informação ou tecnologia, aqui estão algumas dicas para evitar essa vulnerabilidade:

-

Valide URLs Redirecionadas:

- Restrinja redirecionamentos apenas a domínios autorizados.

- Use expressões regulares (regex) para bloquear URLs suspeitas.

-

Use Tokens Assinados:

- Implemente tokens (como JWT) para garantir que o parâmetro de redirecionamento não seja alterado.

-

Adote Headers de Segurança:

- Configure

Content-Security-PolicyeReferrer-Policypara mitigar riscos.

- Configure

-

Faça Testes de Segurança:

- Realize auditorias e pentests para identificar e corrigir falhas.

📜 Conformidade e Boas Práticas

A correção de vulnerabilidades como o Open Redirect está alinhada com diretrizes importantes, como:

- OWASP Top 10: Categoria A1 - Controle de Acesso Quebrado.

- LGPD (Lei Geral de Proteção de Dados): Exige medidas técnicas para proteger dados pessoais.

- ISO/IEC 27001: Controles para proteção contra código malicioso e validação de entrada.

🌟 Conclusão

O Open Redirect é uma falha que pode ter impactos graves, mas com as práticas corretas, é possível mitigar os riscos. Se você é usuário, fique atento a links suspeitos, mesmo que pareçam vir de fontes confiáveis. Se você é desenvolvedor, revise seus endpoints e implemente validações robustas.

Juntos, podemos tornar a internet um lugar mais seguro! 💪

Compartilhe essa informação e ajude a conscientizar mais pessoas! 🚀

Não sabia da existencia disso, muito legal o post, vou até aproveitar para estudar mais a fundo...

Sempre fico na dúvida de como procurar assuntos sobre esse tema de segurança, não sei se você teria algum lugar ou videos para estudar sobre esse mundo.

Mais uma informação incrível para nossa segurança! Espero que continue fazendo um trabalho, só não se mate de trabalhar.

Ganhou minha divulgação. 👍

Os sites do governo (gov.br) que o digam, está cheio disso por lá, hehe. só no alienvault, eu relatei mais de 200 IOCS maliciosas ou comprometidas

Resposta do deepseek

Como Atacantes Distribuem Open Redirects em Escala (E Como se Proteger) Entendi sua dúvida! Você quer saber como um atacante faz para que uma URL maliciosa com Open Redirect seja acessada por várias vítimas, certo? Vamos explicar os métodos comuns de distribuição em massa e, principalmente, como proteger seu backend contra esses ataques.

📌 Parte 1: Como Atacantes Espalham Open Redirects? Um atacante que encontra uma vulnerabilidade de Open Redirect (ex: site.com/redirect?url=evil.com) pode distribuir o link malicioso de várias formas:

- Phishing por E-mail Método: Envia e-mails falsos (como "reset de senha", "promoção") com o link malicioso.

Exemplo:

"Clique aqui para redefinir sua senha: site-legitimo.com/redirect?url=phishing.com/fake-login"

Escala: Pode enviar milhões de e-mails usando ferramentas como SendGrid ou Mailchimp (abusado).

- Redes Sociais e Encurtadores de URL Método: Posta links enganosos no Twitter, Facebook, WhatsApp.

Exemplo:

"Confira esta promoção incrível! 😍 [bit.ly/3xyzabc]" (O encurtador esconde o redirecionamento malicioso).

Escala: Pode viralizar rapidamente.

- Injeção em Sites Legítimos (XSS + Open Redirect) Método: Se um site tem XSS (Cross-Site Scripting), o atacante pode injetar um script que força redirecionamento.

Exemplo:

javascript Copy window.location = "site-legitimo.com/redirect?url=evil.com"; Escala: Todos que visitarem a página infectada serão redirecionados.

- Anúncios Maliciosos (Malvertising) Método: Compra anúncios no Google Ads/Facebook Ads com URLs maliciosas.

Exemplo:

"OFERTA EXCLUSIVA! Clique aqui: site-legitimo.com/promo?redirect=evil.com"

Escala: Milhares de cliques em poucas horas.

- Ataques a APIs e Backends (Se o Redirecionamento é Usado em OAuth, SSO) Método: Se o site usa Open Redirect em login social (Google, Facebook), o atacante pode roubar tokens.

Exemplo:

Copy site.com/login/google?redirect=evil.com Escala: Qualquer usuário que logar será redirecionado para o site malicioso.

📌 Parte 2: Como Proteger Seu Backend? Se você é um desenvolvedor, evitar Open Redirects é essencial. Veja como proteger seu sistema:

- Valide URLs de Redirecionamento (Whitelist) Só permita redirecionamentos para domínios confiáveis:

php Copy // Exemplo em PHP (whitelist) $allowed_domains = ["site-legitimo.com", "outro-site-confiavel.com"]; $redirect_url = $_GET['url'];

$parsed_url = parse_url($redirect_url); if (!in_array($parsed_url['host'], $allowed_domains)) { die("Redirecionamento não permitido!"); } 2. Use Páginas Intermediárias de Confirmação Antes de redirecionar, mostre um aviso:

"Você está sendo redirecionado para: [URL]. Continuar?"

- Remova Parâmetros Dinâmicos (Use IDs ou Hashes) Em vez de:

Copy site.com/redirect?url=https://google.com Use:

Copy site.com/redirect?id=123 // (No backend, o ID 123 mapeia para uma URL fixa)

- Bloqueie JavaScript e Schemas Perigosos Não permita:

Copy javascript:alert(1) data:text/html,malicioso

- Monitore Acessos Suspeitos Logs de redirecionamentos para domínios desconhecidos.

Ferramentas como Cloudflare, ModSecurity podem bloquear tentativas.

📌 Parte 3: Como Testar Seu Próprio Site? Se você quer ver se seu site está vulnerável, faça testes ÉTICOS (só no seu sistema!):

Use o Burp Suite para interceptar requisições e modificar parâmetros.

Teste payloads comuns:

Copy /redirect?url=https://evil.com /logout?next=//evil.com /login?return=javascript:alert(1) Verifique se o redirecionamento acontece sem validação.

Conclusão Atacantes distribuem Open Redirects via phishing, redes sociais, injeção em sites e anúncios.

Proteja seu backend com whitelist, páginas de confirmação e remoção de parâmetros dinâmicos.

Teste sua aplicação antes que um atacante explore.

Quer se aprofundar em segurança? Recomendo: 🔗 OWASP - Open Redirect 🔗 PortSwigger - Open Redirect Labs

Se tiver mais dúvidas, é só perguntar! 🚀